Phishing: Wie Phishing in Mails, SMS oder per Telefon funktioniert und wie Sie sich schützen können

Was bedeutet eigentlich Phishing?

Phishing bezeichnet den Versuch von Cyber-Angreifern, unter Vortäuschung falscher Tatsachen (Identitäten, E-Mails, Websites, Formulare u.Ä.) an persönliche Daten, Informationen oder auch Geld oder Gegenstände von ahnungslosen Nutzern zu gelangen. Die „Beute“ wird dann entweder missbraucht, entwendet, verschlüsselt oder vernichtet.

Das Wort „Phishing“ steht dabei für die Kombination der Wörter „fishing“ – Englisch für „angeln“, „ködern“ – und (da ist sich das Internet unsicher) entweder für „Password Harvesting“ („Passwörter sammeln“) oder „Phreaking“ (eine alte Form des Telefon-Hackings zum Erhalt von Gratisanrufen aus den 1970er Jahren).

Während die Wurzeln des Social Engineering bis in die 1970er Jahre zurückreichen, wird Phishing per E-Mail oder über das Internet etwa seit Ende der 1990er Jahre praktiziert. Phishing-Methoden haben sich aufgrund ihrer vergleichsweise einfachen Anwendbarkeit und ihrer guten Erfolgsquote (die Schwachstelle ist schließlich keine Maschine, sondern der Mensch selber) seitdem rasant verbreitet. Jährlich werden mehr als 2 Millionen Phishing-Versuche an die gemeinnützige Anti-Phishing Working Group gemeldet – bei einer wahrscheinlich noch viel höheren Dunkelziffer.

Und der Erfolg gibt den Phishern Recht: Nach einer Studie des amerikanischen Telefonanbieters Verizon sind 46% der Umfrageteilnehmer bereits einem Phishing-Versuch zum Opfer gefallen, 15% dieser Personen würden auch erneut auf einen gefährlichen Anhang in einer Mail klicken. Die kumulierten finanziellen Schäden über verschiedene Phishing-Methoden hinweg gehen weltweit in die Milliardenhöhe.

Wie läuft ein Phishing-Angriff ab?

Phishing-Attacken folgen einem standardisierten Muster. Sie können zwar über verschiedene Medien erfolgen – die Vorgehensweise sowie die Intention sind sich aber stets sehr ähnlich.

- Der Angreifer schickt eine Nachricht über ein Medium seiner Wahl, in dem er sich als vertrauenswürdige Institution (eine Bank, eine Behörde, ein Zahlungsanbieter, ein Gewinnspielanbieter o.Ä.) oder auch als Verwandter, Freund oder Bekannter ausgibt.

- Die Nachricht ist je nach Medium so gestaltet, dass sie täuschend echt aussieht. Daneben befinden sich in den Nachrichten entweder ein oder mehrere Links oder Buttons, die das Opfer auf eine (gefälschte) Website führen, oder Anhänge, die das Opfer öffnen soll. Bei manchen Phishing-Methoden versuchen die Angreifer das Opfer direkt (meist nach längerem Konversationsverlauf) zu einer Überweisung eines Geldbetrages auf ein Konto des Betrügers zu bringen.

- Klickt das Opfer auf den Link in der Nachricht, gelangt es auf eine Website, die der Website der Institution, für die sich der Angreifer ausgibt, zum Verwechseln ähnlich aussieht. Dort werden über verschiedene Formularfelder diverse Daten des Opfers abgefragt – meistens Login- und Sicherheitsdaten sowie persönliche Informationen und Kreditkartennummern. Erfolgt der Phishing-Angriff über einen Dateianhang, so sind verschiedene Szenarien denkbar. Zum Beispiel könnte der Anhang einen Trojaner enthalten, der Datenströme abfängt oder Dateien verschlüsselt, um eine Lösegeldzahlung zu erpressen (hier gibt es zum Teil Überschneidungen mit Ransomware-Angriffen).

- Hat das Opfer einmal die Zugangsdaten und / oder Dateien auf der gefälschten Website eingegeben bzw. hochgeladen oder wurden diese durch einen Trojaner abgefangen, verschaffen sich die Angreifer mit Hilfe dieser Daten Zugang zu den Konten des Opfers. Auch ein Weiterverkauf oder missbräuchliche Verwendung der Daten, wie bspw. Identitätsdiebstahl, sind häufige Muster. Wurde mit Hilfe von Phishing ein Verschlüsselungstrojaner platziert, wird ein Lösegeld – meist in Form einer anonymen Bezahlung per Bitcoin – erpresst.

- Das Opfer bemerkt den Betrug unter Umständen gar nicht oder erst sehr zeitverzögert. Das macht die Eindämmung des Schadens schwierig, zumal die Angreifer die Beute oft über geschickte Verschleierungsmechanismen „verschwinden“ lassen.

Viele Nutzer wägen sich in Sicherheit, da sie der Meinung sind, Phishing-Muster bereits gut zu (er-)kennen. Doch die Angriffsstrategien der Cyberkriminellen werden immer besser. Zum Teil beschaffen diese sich im Vorfeld Informationen über das Opfer (bspw. dass es einen bestimmten Anruf oder eine bestimmte E-Mail erwartet), die die Erfolgschancen des Angriffs massiv erhöhen. Dies kann z.B. über Social Media, Telefon- oder E-Mail-Spionage erfolgen. Selbst hochrangige Politiker und Tech-Firmen sind bereits Phishing-Angriffen zum Opfer gefallen.

Welche Gefahren drohen bei Phishing-Angriffen?

Opfer von Phishing-Attacken sind vielfältigen Gefahren ausgesetzt. Je nach Vorgehensweise verfolgen die Angreifer verschiedene Ziele, an deren Ende aber meistens deren finanzielle Bereicherung auf Kosten des Opfers steht. Hier sind einige der häufigsten Gefahren, die Ihnen oder Ihrem Unternehmen als Folge eines Phishing-Angriffs widerfahren können:

- Sie überweisen ohne Verdacht zu schöpfen Geld auf ein Konto der Betrüger.

- Ihre Bank- oder Kreditkartendaten werden gestohlen und es werden in Ihrem Namen Zahlungen getätigt.

- Ihre Identitätsdaten (Ausweisdokumente, Passbilder u.Ä.) werden missbräuchlich verwendet – Sie könnten Opfer eines Identitätsdiebstahls werden.

- Ihre Daten werden im Darknet gehandelt und weiterverkauft.

- Ihr Unternehmen überweist ohne Verdacht zu schöpfen Geld auf Konten der Betrüger.

- In Ihrem Namen werden Beiträge in sozialen Medien verfasst.

- Sie oder Ihr Unternehmen fallen einem Ransomware-Angriff über eine Phishing-Mail zum Opfer. Dadurch werden Dateien auf Ihren Geräten und auf den Geräten in Ihrem Netzwerk verschlüsselt. Die Angreifer versuchen anschließend, ein Lösegeld zu erpressen, indem sie Ihnen die Entschlüsselung der Daten gegen eine Bitcoin- oder Geldzahlung versprechen (ein Versprechen, das nicht unbedingt gehalten wird).

- Sensible Daten Ihrer Kunden oder Betriebsgeheimnisse werden entwendet, missbraucht oder veröffentlicht. Oft geht dies mit einer Rufschädigung Ihres Unternehmens einher.

- Ihre Zugangsdaten zu Cloud-Diensten wie bspw. Dropbox oder Google Drive werden erbeutet. Die Angreifer erhalten so Zugriff auf all Ihre bei den jeweiligen Diensten gespeicherten Dateien.

Wie Sie sehen, sind die Gefahren, die von Phishing-Angriffen ausgehen, zahlreich und schwerwiegend. Wie Sie einen Phishing-Angriff effektiv erkennen und sich somit schützen können, lesen Sie weiter unten in diesem Beitrag.

Phishing, Vishing, Smishing – wie Phishing in verschiedenen Medien funktioniert

Die meisten Menschen kennen den Begriff „Phishing“ in Verbindung mit verdächtigen E-Mails. Phishing wird jedoch – als Unterkategorie des Social Engineering – über verschiedenste Medien praktiziert. Wie das genau funktioniert, erfahren Sie hier.

E-Mail Phishing

Phishing per E-Mail ist die bekannteste und am meisten verbreitete Form des Phishing. Dabei versenden die Angreifer meist unter falschem Namen E-Mails an potenzielle Opfer, die auf den speziell angepassten Aufbau der E-Mail hereinfallen sollen. Die E-Mails enthalten dann entweder offene oder hinter Buttons versteckte Links oder Anhänge, die den Nutzer auf eine gefälschte Website führen oder Schadsoftware installieren.

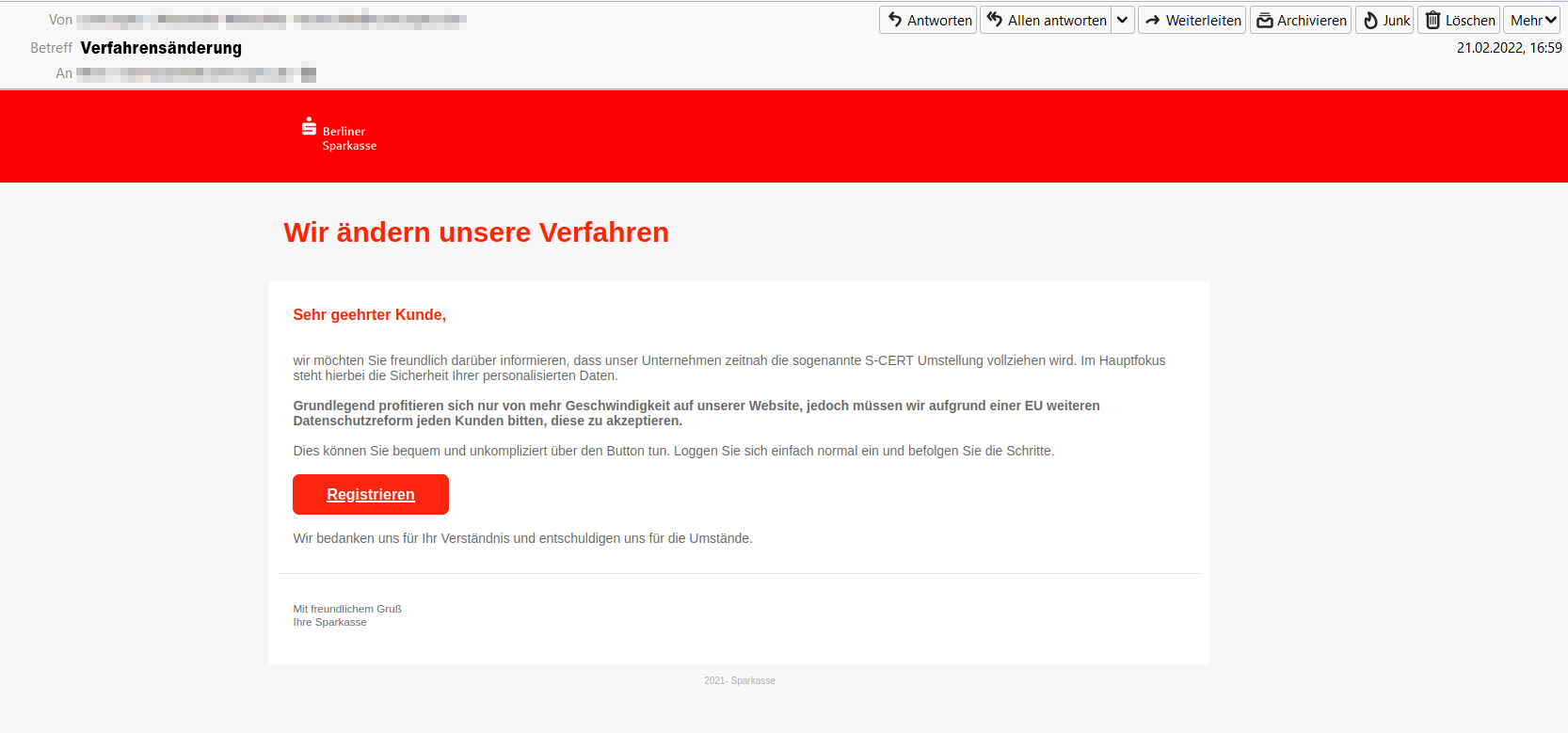

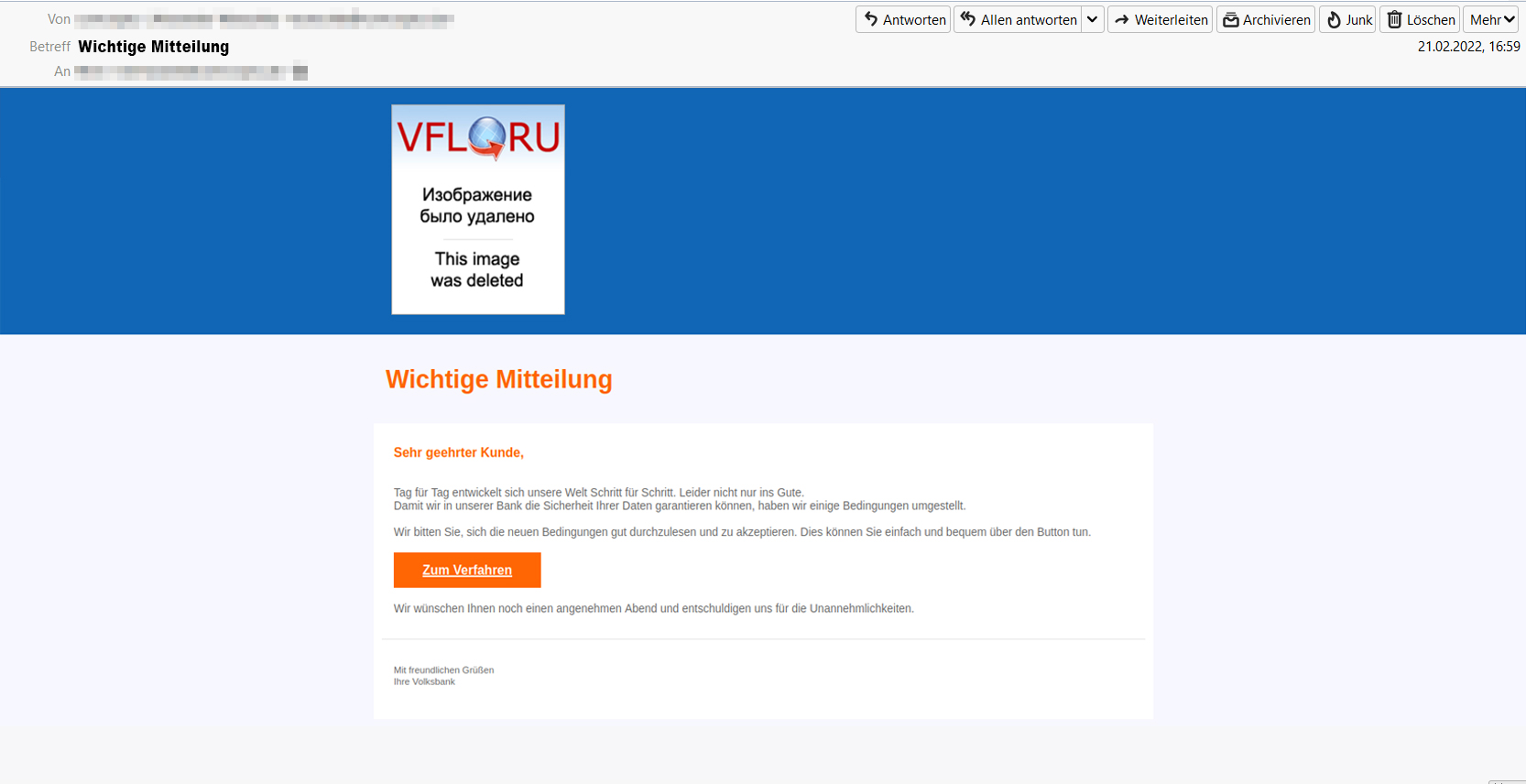

Beispiel einer gefälschten E-Mail, die die Berliner Sparkasse diskreditieren soll:

Voice Phishing / Vishing

Voice Phishing – auch Vishing genannt – beschreibt Betrugsversuche, die per Sprache – also vor allem am Telefon – stattfinden. Das Kunstwort „Vishing“ ergibt sich dabei aus der Verschmelzung des „V“ aus „Voice“ und dem Wort „Phishing“. Bei dieser Art des Phishings versuchen Angreifer ihre Opfer per Telefon zur Herausgabe sensibler Daten wie Adressen, Zugangsdaten, Kreditkartennummern, Unternehmensinformationen u.Ä. zu bewegen. Die Angreifer geben sich dabei als vermeintliche Mitarbeiter bestimmter Organisationen oder auch des eigenen Unternehmens aus. Teilweise – je größer das vermutete Potential auf Seite des Opfers vermutet wird – wird der Kontakt über mehrere Telefonate mühsam aufgebaut, um das Vertrauen des Opfers zu gewinnen. Auch sogenannte Ping-Anrufe, bei denen Computer wahllos Nummern anrufen, sofort auflegen und die Täter dann auf den Rückruf des Opfers warten, gehören zum Repertoire der Vishing-Angreifer.

Ein Klassiker unter den Vishing-Angriffen ist der sogenannte „Enkeltrick“, bei dem Angreifer vorzugsweise ältere Menschen am Telefon zu Geldzahlungen bewegen wollen. Dabei geben sie sich als deren Enkel oder enge Verwandte aus, die angeblich in finanziellen Nöten sind und dringend Geld benötigen.

Website-Phishing

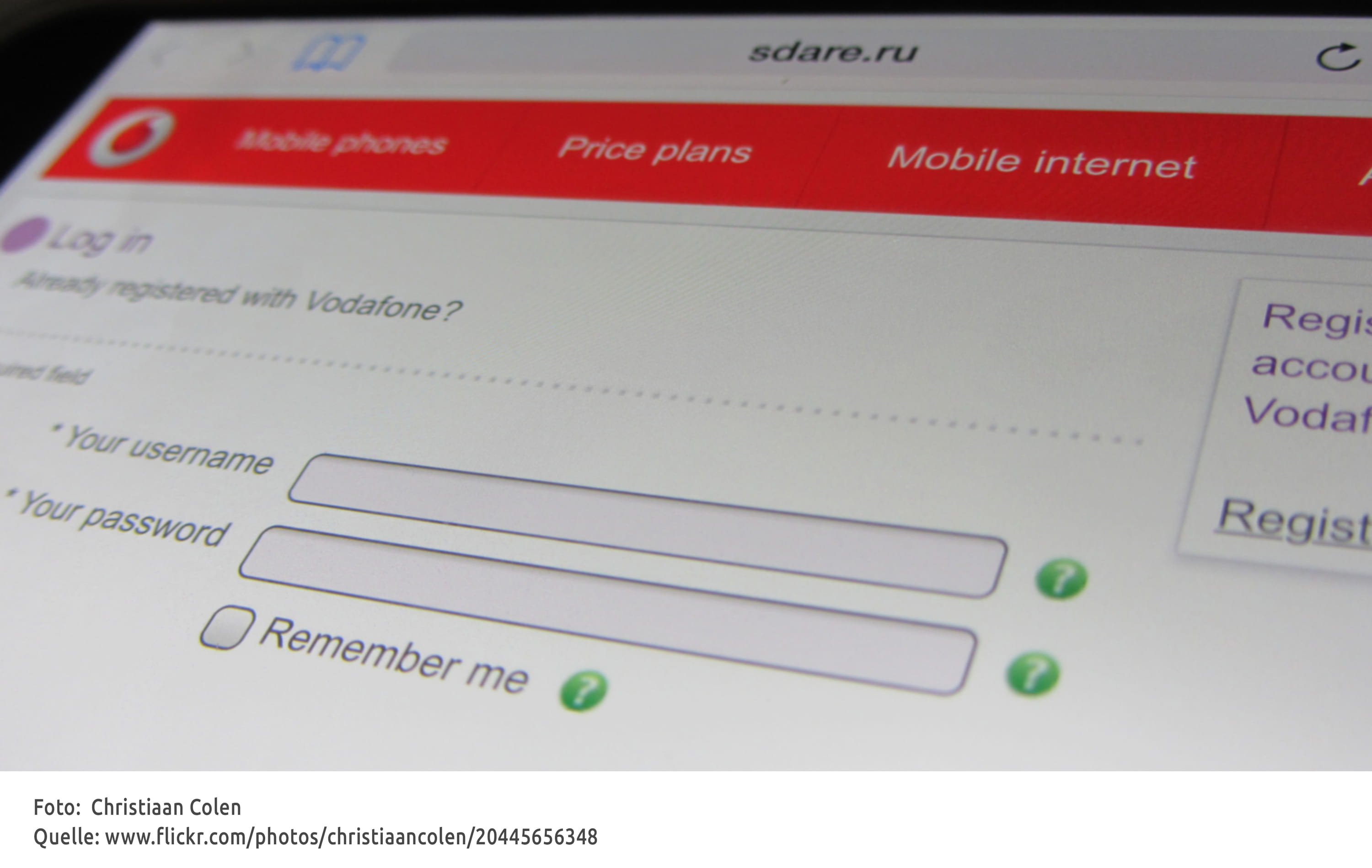

Website-Phishing tritt oft in Kombination mit anderen Phishing-Arten auf. Eine Phishing-Website ist die möglichst exakte Kopie einer bereits existierenden Website einer vertrauenswürdigen Institution (Banken, Behörden, Online-Shop, Zahlungsdienstleister o.Ä.). Über diese gefälschten Websites wird versucht, das Opfer, welches vorher auf verschiedenen Wegen auf diese Website gelockt wurde, zur Eingabe von (Zugangs-)Daten zu bewegen. Die Formulare auf den Phishing-Websites, in die die Daten eingegeben werden, fangen diese Daten ab und werden dem Angreifer zugeführt. Er kann die Daten nun verwenden, um sich selbst auf der echten Website mit den Login-Daten des Opfers einzuloggen.

Social Media Phishing

Cyberkriminelle haben neben den klassischen Kommunikationskanälen des Internets längst auch die sozialen Medien als mögliches Fanggebiet für Phishing-Opfer entdeckt. Dabei erstellen sie zum Teil gefälschte Profile, von denen aus sie Nachrichten an potenzielle Opfer verschicken und so versuchen, an Daten oder Geld zu kommen. Eine andere Taktik ist das Hacken von realen Social-Media-Profilen, um die Accounts der gehackten Personen zu missbrauchen. Denn diese realen Profile besitzen den großen Vorteil, dass sie bereits mit zahlreichen Freunden verbunden sind und dadurch eine hohe Glaubwürdigkeit für die Kontakte dieses Profils aufweisen. Die Opfer haben dann oft keine Ahnung, dass sie gerade nicht von ihrem echten Freund, sondern von einem Angreifer angeschrieben werden – und lassen sich womöglich leichtfertig auf die Forderungen des vermeintlichen Bekannten ein.

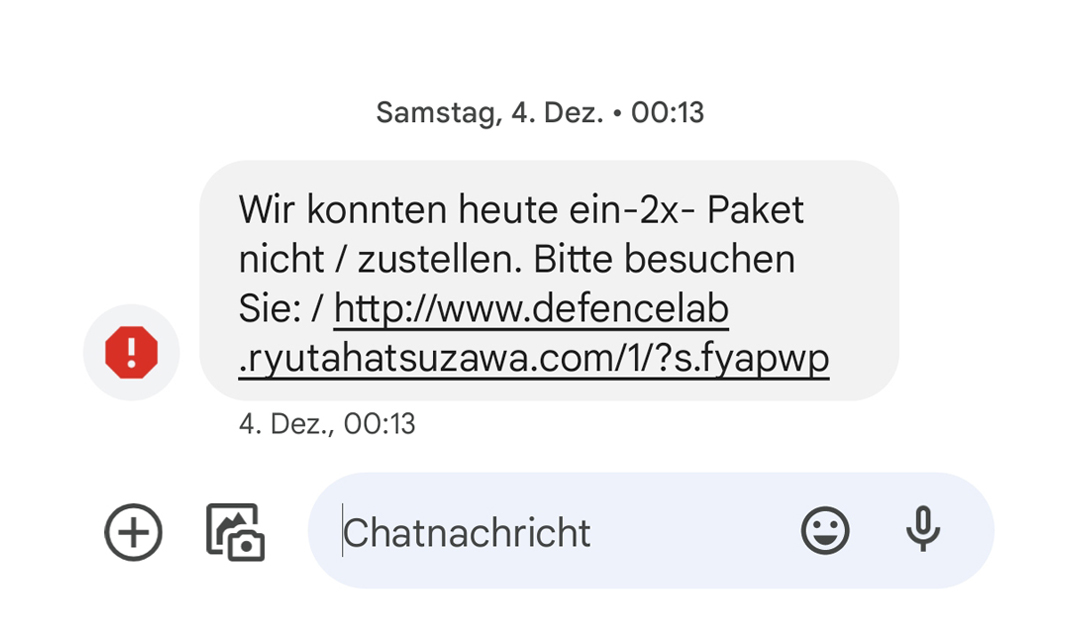

SMS-Phishing: Smishing

Smishing – Phishing per SMS, woraus sich auch die Bezeichnung ableitet – ist eine neuere Form des Phishings. Ablauf und Ziel sind wiederum sehr ähnlich zu anderen Phishing-Arten. Die Angreifer versenden dabei SMS an zufällige oder zielgerichtet ausgewählte Mobilfunknummern. Inhalt der SMS ist meistens eine Handlungsaufforderung mit einem klickbaren Link. Klassische Inhalte bei Shmishing sind vermeintliche Bestätigungsaufforderungen für Bankkonten, die Verifizierung eines Kontos, neuerdings aber auch vermeintliche Sendungsverfolgungen von Paketen – hinter deren Links dann der Download einer App steht, die das Smartphone des Opfers ausspioniert.

Besondere Phishing-Strategien

Nicht nur anhand des Mediums lassen sich Phishing-Angriffe differenzieren – auch anhand ihrer Vorgehensweise und Strategie lassen sich die Cyberattacken kategorisieren. Dies sind die wichtigsten Arten des Phishings:

Deceptive Phishing

Deceptive Phishing, also „irreführendes“ Phishing, beschreibt die klassische Form des Phishing. Dabei geben sich Angreifer als vertrauenswürdige Organisationen, Institutionen und Unternehmen aus und versuchen Ihre Opfer auf eine gefälschte – also „irreführende“ – Website zu locken. Dort werden dann Zugangsdaten, Kontonummern, Passwörter und vieles mehr abgefangen und anschließend missbraucht.

Spear Phishing

Viele Phishing-Mails werden wahllos an eine große Anzahl an E-Mail-Konten gesendet. Mit hoher Wahrscheinlichkeit haben auch Sie schon einmal eine solche E-Mail bekommen oder in Ihrem Spam-Ordner gefunden.

Beim Spear Phishing („Phishing mit einem Speer“) greifen die Hacker jedoch wesentlich gezielter an. Um in der Fischerei-Metapher zu bleiben: Stellt „normales“ Phishing das Fangen von Fischen mit Schleppnetzen dar, die überall wahllos durchpflügen, dann ist Spear Phishing die hochspezialisierte Jagd auf eine Fischart mit einer speziellen Harpune.

Die Angreifer sammeln im Vorfeld detaillierte Informationen zur ausgewählten Gruppe der Opfer, deren Netzwerk, Arbeitskollegen, Unternehmen und vieles mehr. Im Vorfeld erfolgt zudem häufig eine Analyse des E-Mail-Verkehrs, um etwa Schreibstil und anderer Merkmale des echten Mail-Austausches nachempfinden zu können. Anschließend wird eine speziell angefertigte Phishing-Mail an die Opfer geschickt. Klassischerweise sind auch dort dann meistens Links zu kompromittierten Websites oder verseuchte Dateianhänge enthalten. Aufgrund der detaillierten Vorbereitung und dem angeeigneten Wissen der Angreifer ist die Erfolgswahrscheinlichkeit beim Spear Phishing deutlich höher als bei konventionellem, nicht zielgerichtetem Phishing.

CEO-Fraud / Business E-Mail Compromise (BEC) Phishing

Phishing über die CEO-Fraud- bzw. BEC-Methode ist eine weitere hochspezialisierte Vorgehensweise im Phishing. Dabei geben sich die Betrüger gegenüber Mitarbeitern eines Unternehmens als Vorstand oder sehr hohe Führungskraft des Unternehmens aus. Die angeschriebenen Mitarbeiter – vorwiegend aus der Finanz- bzw. Buchhaltungsabteilung des Unternehmens – fühlen sich durch die „streng vertrauliche“ und persönliche Ansprache geehrt. Es folgen oft längere Konversationen und E-Mail-Verläufe, an deren Ende es die Betrüger schaffen, die Mitarbeiter von der Rechtmäßigkeit der Zahlung auf Wunsch des vermeintlichen Chefs zu überzeugen.

CEO-Fraud und BEC ist als Phishing-Methode enorm erfolgreich. Einige der spektakulärsten Phishing-Angriffe gehen auf Ihre Anwendung zurück. Das FBI hat ermittelt, dass US-amerikanischen Unternehmen durch CEO-Fraud alleine im Jahr 2020 ein Schaden in Höhe von 1,8 Milliarden US$ entstanden ist – eine enorme Summe, die unterstreicht, wie lukrativ Phishing für den Angreifer sein kann.

Pharming

Pharming ist eine neuere Art des Phishings, die selbst sehr versierte und vorsichtige Nutzer in die Irre und zur ungewollten Datenweitergabe verleiten kann.

Angreifer verschaffen sich beim Pharming Zugang zu den DNS-Einstellungen realer, vertrauenswürdiger Website-Domänen. Dies kann z.B. durch das Entwender der Zugangsdaten zum Domain-Hoster erfolgen. Die Aufgabe von DNS-Servern ist das Ermitteln der korrekten IP-Adresse der gewünschten Website bzw. des zugehörigen Web-Servers, damit der Browser des Nutzers die Verbindung zu diesem Server aufbauen kann. Die sogenannten „Pharmer“ manipulieren allerdings diese sog. IP-Adressauflösung.

Die Opfer werden dadurch, obwohl sie die korrekte Internetadresse eingeben, auf eine gefälschte Seite weitergeleitet. Diese ist dem Original nachempfunden (siehe auch Website-Phishing) und oft täuschend echt. Die Dateneingaben der Opfer (Zugangsdaten, Finanzdaten, persönliche Angaben u.v.m.) landen allerdings bei den Betrügern – und werden anschließend missbraucht.

Whaling

Eine besondere Form des Spear-Phishings ist das sogenannte Whaling. Der Begriff leitet sich vom Wort „Whale“, also „Wal“ ab und verrät schon, dass es die Betrüger bei dieser Form des Phishings auf die „ganz dicken Fische“ abgesehen haben.

Im Gegensatz zum Spear Phishing, wo zwar eine spezifische, aber zumeist größer gefasste Personengruppe als Ziel der Angriffe herhalten muss, konzentrieren sich die Täter beim Whaling auf sehr vermögende Personen sowie die obersten Chefs und Führungsetagen von Unternehmen – CEOs, COOs, CFOs und andere hochrangige Führungskräfte.

Diese Personen werden mit großer Sorgfalt ausgewählt. Im Vorfeld des Whaling-Angriffs findet eine umfassende Recherche zu persönlichen Daten, Vorlieben, Stellung im Unternehmen und Insider-Informationen statt. Teilweise versuchen die Täter auch unter Vortäuschung falscher Identitäten über Anrufe oder Social Media an zusätzliche Informationen zu kommen. Ebenso findet häufig unter großem Aufwand über längere Zeit E-Mail-Spionage statt, z.B. über sog. Man-in-the-Middle-Angriffe auf die E-Mail-Übertragung.

Der Whaling-Angriff erfolgt dann über präzise und detailliert verfasste E-Mails, die Handlungsdruck ausüben und das Opfer nach und nach in eine Falle laufen lassen. Inhalte sind nicht selten vermeintliche Gerichtsvorladungen oder drohende Rufschädigung durch unterlassene Handlungen. Oft schaffen es die Betrüger so, das Opfer auf einen Link oder einen Anhang klicken zu lassen, der die Systeme mit bösartiger Software verseucht und anschließend zum Diebstahl hochsensibler Daten führt.

Teilweise wird Whaling auch verwendet, um sich Zugang zu den Benutzerkonten eines Geschäftsführers zu verschaffen – um anschließend mit Hilfe des CEO-Fraud / Business E-Mail Compromise (BEC) andere Mitarbeiter mit dem authentischen E-Mail-Konto des Geschäftsführers bzw. der Führungskraft hinters Licht zu führen.

Clone Phishing

Eine besonders perfide Phishing-Taktik, die ähnlich wie das Pharming auch technisch versierte Personen zu Opfern werden lässt, ist das Clone Phishing. Dort werden die Geschädigten mit exakten Kopien originaler, vertrauenswürdiger E-Mails hinters Licht geführt.

Dazu nutzen die Angreifer zunächst einmal das Wissen, welche E-Mails das Opfer empfängt. Dafür werden entweder Nachrichten über unsichere Verbindungen bspw. durch Man-in-the-Middle-Angriffe abgefangen oder Nutzeraccounts gehackt. Finden die Angreifer eine vertrauenswürdige E-Mail, die den Nutzer zu einer Dateneingabe oder Website führt, wird diese E-Mail 1:1 geklont – lediglich die Links und / oder Anhänge der E-Mail werden durch bösartige Varianten ersetzt. Der Absender der E-Mail wird von den Hackern ebenfalls manipuliert und die E-Mail mit dem Betreff „Update“ versehen. So denkt das Opfer, die ursprüngliche, vertrauenswürdige Partei hätte in der ersten E-Mail einfach etwas vergessen und reagiert nun mit einer aktualisierten Version der E-Mail. In Unwissenheit klickt das Opfer nun auf die Links oder Anhänge der zweiten Mail – mit den bekannten Folgen, die von Datendiebstahl bis zu Geldbetrug reichen.

Ein reales Bedrohungsszenario im Rahmen des Clone Phishing ist der unverschlüsselte oder nicht ausreichend verschlüsselte E-Mail-Versand. Die Angreifer haben so die Möglichkeit, Nachrichten im Klartext mitzulesen – und dadurch die Grundlage für das exakte Kopieren dieser Nachrichten. Anschließend ist es für sie ein leichtes, das Opfer mit einer vermeintlich identischen Update-Klon-E-Mail zum Klicken eines Links zu bewegen.

Eine Lösungsmöglichkeit ist der Einsatz eines Gateways zur sicheren E-Mail-Übertragung, wie comcrypto MXG. Das Abfangen und unbemerkte Mitlesen wird mit Hilfe der adaptiven Verschlüsselung von comcrypto MXG unmöglich, indem der unverschlüsselte Versand komplett unterbunden wird und immer ein definiertes Mindest-Sicherheitsniveau, z.B. die qualifizierte Transportverschlüsselung, für die gesamte E-Mail-Kommunikation zum Einsatz kommt.

So erkennen Sie eine Phishing-Attacke

Phishing-Angriffe geschehen auf den unterschiedlichsten Wegen, mit verschiedensten Methoden und in nahezu allen Kommunikationsmedien. Dabei werden die Angriffe immer raffinierter und ausgefeilter. Es gibt jedoch nach wie vor Möglichkeiten, Phishing-Attacken anhand bestimmter Muster oder Unregelmäßigkeiten gut zu erkennen.

Oberste Regel sollte sein: Hinterfragen Sie die Nachricht, die bei Ihnen ankommt! Wenn Sie diese nicht erwarten, lange nichts von diesem Absender gehört haben und / oder Druckmittel angewendet werden, sollten Sie unbedingt skeptisch sein. Kontaktieren Sie den vermeintlichen Absender im Zweifel, bevor Sie irgendwelche Links oder Anhänge öffnen, Daten eingeben oder Geld überweisen.

Phishing E-Mails und Phishing Nachrichten erkennen

Folgende Auffälligkeiten der Nachrichtenstruktur können auf einen Phishing-Versuch hindeuten:

- Die Nachricht enthält Rechtschreib- bzw. Grammatikfehler.

- Der Nachrichtentext enthält falsch geschriebene Sonderzeichen oder Buchstaben einer anderen Sprache (z.B. kyrillisch).

- Die Nachricht enthält keine persönliche Anrede, sondern nur „Sehr geehrter Kunde“ oder „Sehr geehrte Damen und Herren“ o.Ä.

- Die Nachricht enthält einen Link, der hinter einem Button versteckt ist. (Tipp: Bei E-Mails lässt sich die HTML-Ansicht der E-Mail deaktivieren. Dies hat zur Folge, dass sämtliche Links und Texte in Klarschrift abgebildet werden.)

- Die Nachricht enthält einen Link, der mit einem URL-Kürzungsmechanismus erstellt wurde (zum Beispiel bit.ly).

- Die Links der enthaltenen Mail verweisen auf eine Website, die Sie nicht kennen.

- Die Links der enthaltenen Mail verweisen auf eine bekannte Website, aber der Link enthält Rechtschreibfehler.

- Die E-Mail enthält Anhänge. Besonders verdächtig sind Anhänge im .zip-Format, aber auch in veralteten Microsoft Word- (.doc) oder Excel-Dateienformaten (.xls) wird heutzutage oft schädliche Software versteckt.

Folgende Auffälligkeiten des Nachrichteninhalts können auf einen Phishing-Versuch hindeuten:

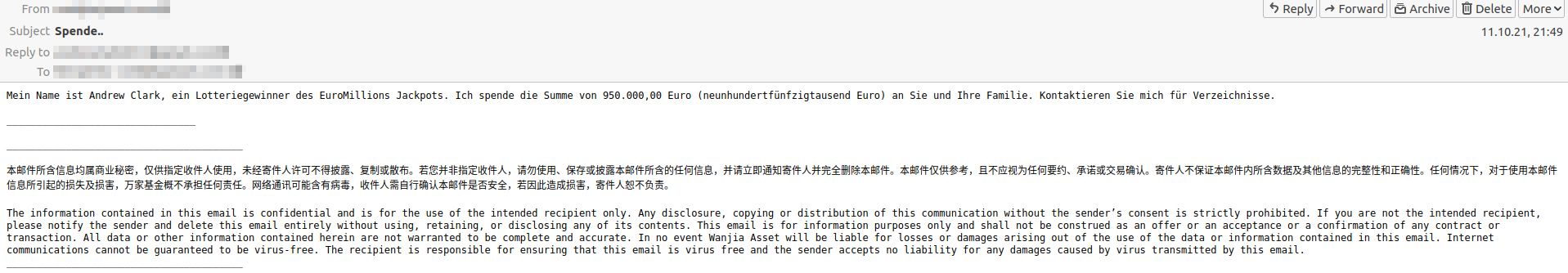

- Sie haben unerwartet etwas gewonnen – ohne jemals an besagter Verlosung teilgenommen zu haben.

- Ihnen soll unerwartet ein Geldbetrag überwiesen werden.

- Sie sollen dringend bei etwas helfen / jemanden unterstützen.

- Ihr Konto wurde angeblich gesperrt und / oder muss verifiziert werden.

- Sie werden angemahnt, eine Rechnung angeblich nicht bezahlt zu haben (von der Sie noch nie etwas gehört haben).

- Sie erhalten die Nachricht von einem Unternehmen oder einer Organisation, bei der Sie gar nicht Kunde sind.

- Der Inhalt der Nachricht baut bei Ihnen insbesondere zeitlichen Handlungsdruck auf. Ähnliche Phrasen wie „Wenn sie in den nächsten 24 Stunden nicht reagieren, wird Ihr Konto gesperrt / verfällt Ihr Geldanspruch / werden rechtliche Schritte eingeleitet“ sollten Sie immer skeptisch machen.

Beispiele für Phishing per E-Mail:

Während im vorangegangen Beispiel-Bild viele Auffälligkeiten für eine Phishing-Nachricht, wie die Masche des unerwarteten Gewinns, der Einsatz mehrerer Sprachen sowie Rechtschreibfehler zu finden sind, muss man im folgenden Fall schon näher hinschauen. Betrüger haben hier gezielt versucht, stilistische Elemente des Auftritts der Volksbank zu kopieren um damit glaubwürdig zu erscheinen. Über die Fehlermeldung im oberen Bildrand, geschrieben in kyrillischen Buchstaben und die unpersönliche Anrede als "Kunde", ist aber auch diese E-Mail klar als Phishing-Angriff zu identifizieren.

Phishing-Websites erkennen

Auch Phishing-Websites haben zum Teil charakteristische Eigenschaften, an denen sie sich identifizieren lassen. Bei folgenden Hinweisen sollten Sie besondere Vorsicht walten lassen:

- Die Website besitzt keine TLS-Verschlüsselung bzw. die Webadresse der Website beginnt nicht mit „https“, sondern nur mit „http“. (Hinweis: Besonders versierte Betrüger statten ihre gefälschten Websites ebenfalls mit gültigen TLS-Zertifikaten aus, sodass die Existenz einer sicheren Website-Verschlüsselung leider keine Garantie ist, dass die Website authentisch ist.)

- Die URL, also die Webadresse der Website, beinhaltet Zahlen oder Rechtschreibfehler.

- Auf der Website befinden sich ungewöhnlich viele Eingabefelder für die Datenabfrage.

- Wenn Sie sich auf der Website bewegen, sind bestimmte Bereiche nicht vorhanden oder nicht funktional (Impressum, Kontaktmöglichkeiten u.Ä.).

- Auf der Website finden sich Rechtschreib- bzw. Grammatikfehler.

- Der Text der Website enthält falsch geschriebene Sonderzeichen oder Buchstaben einer anderen Sprache (z.B. kyrillisch).

So schützen Sie sich vor Phishing-Versuchen

Neben vorsichtigem Verhalten bei verdächtigen Erkennungsmerkmalen von Phishing-Versuchen können Sie sich auch ganz aktiv vor Phishing-Angriffen schützen. Die folgenden Tipps helfen Ihnen dabei:

- Halten Sie Ihr Betriebssystem und Ihren Browser stets aktuell. Softwareupdates schließen Sicherheitslücken. Zudem warnen aktuelle Browser den Nutzer zum Teil vor potenziell gefährlichen Websites.

- Nutzen Sie für wichtige Websites, E-Mail-Postfächer und Online-Banking starke Passwörter. Dies ist ein weitaus besserer Schutz, als z.B. schwächere Passwörter regelmäßig zu ändern.

- Aktivieren Sie die 2-Faktor-Authentifizierung überall dort, wo es möglich ist. Selbst wenn es Angreifer schaffen, Ihre Zugangsdaten zu stehlen, können diese sich nicht einloggen, da sie den zweiten Verifikationsschritt nach der Passwortabfrage nicht durchführen können (dazu bräuchten die Angreifer nämlich zusätzlich noch Ihr Smartphone, Ihren Fingerabdruck o. Ä.).

- Verwenden Sie in Ihrem Browser einen Ad-Blocker, um Pop-Ups zu verhindern – Pop-Ups können Sie auf gefährliche Websites leiten.

- Prüfen Sie, ob die Website, die Sie besuchen, über TLS-Verschlüsselung verfügt (Sie erkennen dies an dem Schloss-Symbol neben der URL-Zeile des Browserfensters).

- Verwenden Sie eine aktuelle Sicherheitssoftware wie Antivirenprogramme o.Ä. – diese erkennt in den meisten Fällen vor allem verdächtige Anhänge in E-Mails.

- Verwenden Sie ein E-Mail-Gateway, welches Ihnen eine ausreichende Verschlüsselung Ihrer E-Mails zum Schutz gegen Man-in-the-Middle-Angriffe bietet, zum Beispiel comcrypto MXG.

- Lassen Sie sich Ihre E-Mails in Textform mit deaktivierten HTML-Elementen anzeigen. So erkennen sie verdächtige Links, die sonst hinter Buttons versteckt werden, einfacher.

- Klicken Sie nicht auf Links in E-Mails, die sie nicht erwartet haben. Institutionen werden Sie niemals per E-Mail oder SMS nach Login-Daten fragen.

- Öffnen Sie keine Anhänge in E-Mails, die Sie nicht erwartet haben.

- Löschen Sie verdächtige E-Mails. Fragen Sie im Zweifel auf anderem Wege direkt beim Absender nach, was es mit der Nachricht auf sich hat.

- Prüfen Sie den exakten Absender der E-Mail-Nachricht. Zum Teil schleichen sich Rechtschreibfehler und auffällige Zahlen oder Zeichen ein. Teilweise lässt sich aber auch direkt eine fehlende Übereinstimmung zwischen der Adresse des Absenders und dem Inhalt der E-Mail erkennen.

- Klicken Sie nicht auf Links in SMS, schon gar nicht, wenn Sie diese SMS nicht erwartet haben.

Zum Abschluss noch ein allgemeingültiger Ratschlag im Umgang mit Websites, E-Mails und anderen Nachrichtenquellen: Seien Sie generell skeptisch! Unerwartete Gewinne sind sehr unwahrscheinlich und Angebote, die zu gut sind, um wahr zu sein, sind es in den allermeisten Fällen auch.

Die größten, kuriosesten und aufsehenerregendsten Phishing-Fälle

Die Liste erfolgreicher Phishing-Attacken in der Vergangenheit ist nahezu endlos. Weltweit gehen die jährlichen Schäden durch Phishing in Milliardenhöhe. An dieser Stelle möchten wir Ihnen eine kleine Auswahl spektakulärer Fälle verschiedener Phishing-Arten zeigen, die sich tatsächlich so zugetragen haben.

Spear Phishing im US-Wahlkampf 2016: Angriff auf Stabschef John Podesta

Der Leiter der Wahlkampfkampagne von Hillary Clinton, John Podesta, sowie einige weitere Mitarbeiter Clintons fielen im Frühjahr 2016 einem russischen Spear-Phishing-Angriff zum Opfer. Die Mail sah wie folgt aus:

Der Politiker fiel auf die Falle herein, klickte auf den mit bit.ly gekürzten Link und gelangte auf eine gefälschte Website, in der er seine Google-Accountdaten eingab. Darauffolgend stahlen die Angreifer der russischen Hackergruppe „Fancy Bear“ eine gewaltige Menge der Nachrichten von John Podesta – die zum Großteil im Herbst 2016 auf der Plattform WikiLaks veröffentlicht wurden.

Erkennen können hätte man den Angriff vor allem an drei Stellen der E-Mail:

- Die Absenderadresse „accounts.googlemail.com“ ist keine offizielle Absenderadresse von Google.

- Der Link, der geklickt werden sollte, war nicht ausgeschrieben, sondern mit Hilfe von bit.ly gekürzt – das eigentliche Ziel des Links war damit verschleiert.

- Die Aufforderung „CHANGE PASSWORD“, in Großbuchstaben, nachdem die Passwortänderung bereits eine Zeile vorher gefordert wurde, ist untypisch für offizielle E-Mails.

CEO-Fraud bei europäischen Firmen Leoni und FACC

Die CEO-Fraud-Methode richtet nicht nur in den USA erhebliche Schäden an, wo das FBI von Schadenssummen bis zu 1,8 Milliarden US-Dollar jährlich berichtet.

Im August 2016 fiel der deutsche Automobilzulieferer Leoni einem Phishing-Angriff der CEO-Fraud-Methode zum Opfer. Dabei nutzten die Täter gefälschte Dokumente, Identitäten und E-Mails, um sich als hochrangige Manager auszugeben und das Vertrauen der Mitarbeiter zu erschleichen. Im Anschluss wurden innerhalb von 3 Wochen nach und nach mehr als 40 Millionen Euro auf die Konten der Betrüger in China und Hongkong transferiert - in dem Glauben, unternehmensinterne Projekte zu finanzieren.

Auch der Luftfahrtkonzern FACC aus Österreich wurde Anfang 2016 Opfer des CEO-Fraud / Business E-Mail Compromise (BEC). Dort erhielt eine Mitarbeiterin aus dem Finanzbereich gefälschte E-Mails mit der Bitte, millionenschwere Überweisungen zu tätigen. Dabei gaben sich die Angreifer als ranghohe Unternehmensmitglieder aus und deuteten an, das Geld werde schnellstmöglich für eine Geschäftsübernahme benötigt. Zudem sei die Sache streng vertraulich und zeitkritisch. Die Mitarbeiterin gab daraufhin mehr als 50 Millionen Euro für die Überweisung frei.

Ein Stromausfall durch einen Phishing-Angriff – wie in Teilen der Ukraine das Licht ausging

Ein für Phishing eher ungewöhnliches Schadensbild zeichnete sich Ende 2015 in der ukrainischen Region Iwano-Frankiwsk ab. Dort gab es einen mittelschweren Blackout: Mehr als 230.000 Haushalte hatten für mehrere Stunden keinen Strom.

Grund war eine vermutlich russische Hackergruppe, die mit Hilfe von Phishing E-Mails schädliche Dateianhänge in das Netzwerk des Stromversorgers geschleust hat. Die Microsoft Office-Dateien, die an den Mails hingen, führten bei Ihrer Öffnung bösartige Makros aus. Mit deren Hilfe haben sich die Angreifer bis in die zentrale Steuerung der Stromversorgung vorgearbeitet und das Netz schließlich lahmgelegt.